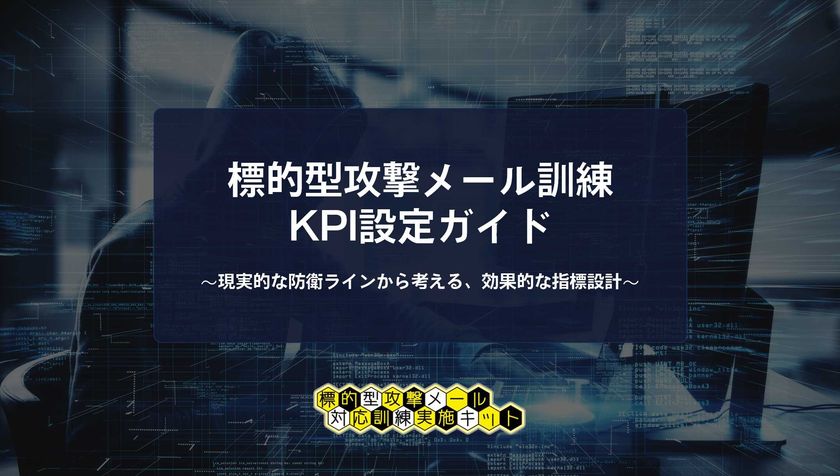

DNSの仕組みを悪用した遠隔操作ウイルスを再現する 標的型メール訓練サービスの提供を3月1日開始

~ 深刻な脅威に対する理解と、対策の有効性確認を可能に ~

サービス

2016年2月15日 09:30縁(えん)マーケティング研究所(所在地:埼玉県蕨市、代表:野々市 恭徳)は、2016年2月1日に株式会社ラックが公表した「遠隔操作ウイルスへの指令伝達にDNSの仕組みを悪用した事案に関する注意喚起」に基づく対策を、各組織において行っていく際の支援サービスとして、DNSの仕組みを悪用した遠隔操作ウイルスを再現する標的型メール訓練サービス「KitDNS」の提供を2016年3月1日より開始いたします。

「DNSの仕組みを悪用した遠隔操作ウイルスを再現する標的型メール訓練サービス」

http://kunrenkit.jp/newsrelease/20160215/

【DNSの仕組みを悪用した遠隔操作ウイルスを再現する標的型メール訓練サービス提供の背景】

株式会社ラックが公表した注意喚起の通り、DNSはインターネットを介して各種サービスを利用する際に必須となる重要な技術であり、DNSサービスはPCやスマートフォンなど、インターネットに接続する機器であれば必ず使用しなければならないサービスです。

そのため、ファイアウォールなどでDNSサービスの利用自体を不可とすることができず、またこの仕組みを悪用したウイルスは、社内のDNSサーバなどの正規DNSサーバを遠隔操作を行うための隠れ蓑として利用するので、特定のIPアドレスやドメイン名に対するアクセスをファイアウォールでブロックすることもできないため、対応は非常に困難とされています。

この仕組みを悪用したウイルスへの対策としては、不正なDNS通信が行われていないかどうかを常に監視し、不正な通信が発見された場合は、直ちにウイルスの発見、駆除などの処置を行うのが現状考え得る対策となりますが、このウイルスの存在はこれまで確認されていなかったため、従来のセキュリティ対策の盲点を突いたものであり、対抗するための対策ができている組織は、現時点では少ないと思われます。

このような背景から、この仕組みを悪用したウイルスを再現する、模擬の標的型攻撃メールを用いた、標的型攻撃メール対策訓練サービスを提供することで、組織内において、この仕組みを悪用したウイルスの脅威についての理解を深めてもらうことができるようにすると共に、不正なDNS通信を発見するための対策ができているかどうかを確かめることができるようにいたしました。

【DNSの仕組みを悪用した遠隔操作ウイルスを再現する標的型メール訓練サービスの特長】

本サービスでは、株式会社ラックが公表した注意喚起に記載された「DNSの仕組みを悪用する手法」と同種の手法を用いており、以下の内容を提供します。

(1) Exe実行形式のプログラムファイル、もしくは、マクロが記述されたWord文書ファイルやExcelファイルを添付した、模擬の標的型攻撃メールを訓練実施対象者(以下 ユーザー)に送付します。

(2) 模擬の標的型攻撃メールに添付されたファイルをユーザーが開いて実行すると、通常のDNSクエリを利用して、当社専用サーバ(以下 C&Cサーバ)との通信が行われます。ユーザーのパソコンから取得した情報をC&Cサーバに送付する、また、C&Cサーバから送付されるデータに応じて、プログラムやマクロが所定の動作を行います。

(3) C&Cサーバにて取得したDNSクエリ情報から、どのユーザーが模擬の標的型攻撃メールに添付されたファイルを開いてしまったのかをレポートとして提供します。

なお、本サービスで利用している訓練実施の仕組みについては、特許を出願しています。

<特許出願内容>

発明の名称 :サイバー攻撃メール対応訓練システム

出願番号 :特願2015-225155

【DNSの仕組みを悪用した遠隔操作ウイルスを再現する標的型メール訓練サービスの概要】

名称 : KitDNS

提供開始日: 2016年3月1日

URL : http://kunrenkit.jp/newsrelease/20160215/

提供内容 :

・DNSの仕組みを悪用した遠隔操作ウイルスを再現する模擬のプログラムファイルの提供

・模擬のプログラムファイルを添付した標的型訓練メールの送付

・模擬のプログラムファイルを実行したユーザーの一覧レポートの提供

本サービスによる訓練実施の準備から実施までの流れは以下の通りとなります。

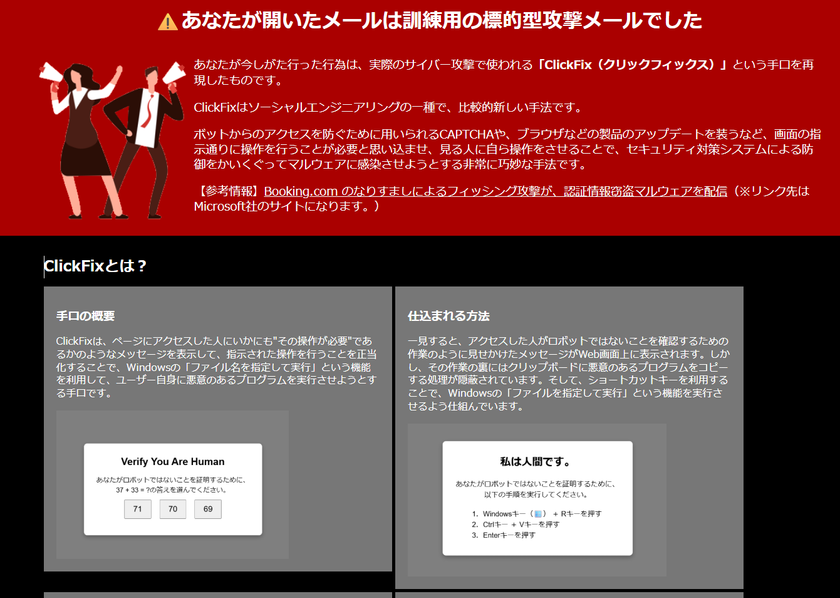

(1) 縁(えん)マーケティング研究所にて、標的型訓練メールに添付する模擬のマルウェアプログラムを作成します。ここで作成する模擬のマルウェアは、ユーザーに無害なものであり、実際のマルウェアの代わりに、教育用のコンテンツが表示されるようになっています。

<Exe実行ファイルの場合の例>

https://www.atpress.ne.jp/releases/90045/img_90045_2.jpg

また、この模擬のマルウェアは、教育用のコンテンツを表示している裏側で、通常のDNSクエリを利用した通信を発生させるものとなっています。

(2) (1)で作成した標的型攻撃メール訓練用の模擬メールを作成し、訓練対象者に訓練用の模擬メールを送付します。

(3) ユーザーが模擬マルウェアを開封すると、DNSサーバを通じてユーザーの情報が縁(えん)マーケティング研究所にて用意する専用サーバに送付され、誰が模擬マルウェアを開いたのかが集計されます。

(4) ユーザー側では、模擬マルウェアが発生させるDNSクエリを監視する仕組みを用意することで、不正なDNS通信が行われているかどうかを実際に把握することができるかどうか、検証を実施します。

(5) 訓練実施対象者に対しては、模擬マルウェアを開いてしまったユーザーの情報がDNSの仕組みを悪用したウイルスによって容易に外部に漏れてしまうことや、自身のパソコンが遠隔操作され得ることを教育することで、脅威への理解と注意喚起を促します。

【標的型攻撃メールとは】

標的型攻撃メールとは、ターゲットとする企業や組織が保有する重要な情報を盗み出したり、何かしらの損害を与えることを目的として、ターゲットに対し、ピンポイントでメールを介して行われるサイバー攻撃です。

攻撃者は、巧妙且つ、狡猾な手口で、ターゲットとする組織内のユーザーに、マルウェアを含む添付ファイルや、マルウェアに感染させるためのURLリンクをクリックさせようとするのが特徴で、ユーザーが誤って添付ファイルを開いたり、URLリンクをクリックした場合、攻撃者のマルウェアに感染し、結果、重要な情報の漏洩など、甚大な被害を被る危険性があります。

標的型攻撃メールは人の心理の隙を突く攻撃で、DNSの仕組みを悪用したウイルスについては、セキュリティ対策ソフトだけでは防ぎきることが難しいため、被害の発生を防ぐにはユーザー教育による水際対策が必要です。

模擬訓練による実体験は、ユーザーの経験則として知見化されるため、テキストを使った机上訓練に比べて、遙かに高い効果が得られます。

【縁(えん)マーケティング研究所について】

縁(えん)マーケティング研究所では、2014年1月より、企業や自治体などが自前で標的型メール訓練を実施できるようにするためのDIY(Do it yourself)ツールとして、「標的型攻撃メール対応訓練実施キット」を提供し、多くの企業、自治体における標的型メール訓練の実施を支援して参りました。

2015年12月28日に経済産業省より公表された「サイバーセキュリティ経営ガイドライン」において、「定期的かつ実践的な演習の実施」が言及されているように、被害を発生させない、また、被害の拡大を防止するための初動対応を迅速なものとするためには、「標的型攻撃メール」対策訓練をどの組織においても実施することが望ましいものとし、今後も各組織が「標的型攻撃メール」対策を進めていくための効果的な支援を行って参ります。

屋号 : 縁(えん)マーケティング研究所

代表者: 代表 野々市 恭徳(ののいち やすのり)

所在地: 〒335-0005 埼玉県蕨市錦町4-1-18-206

設立 : 2013年6月

URL : https://kit.happyexcelproject.com/

【本件に関するお客様からのお問い合わせ先】

縁(えん)マーケティング研究所

E-Mail: ask@kunrenkit.jp

TEL : 050-5885-5692